Microsoft ເປີດຕົວເຄື່ອງມືວິເຄາະມັນແວທີ່ເປັນ Open Source ສາມາດກວດຈັບມັນແວປະເພດ Rust ທີ່ກວດຈັບຍາກໄດ້

ມີມັນແວຊະນິດໜຶ່ງທີ່ສ້າງບັນຫາໃຫ້ກັບລະບົບກວດຈັບໄພໄຊເບີຫລາຍ ນັ້ນກໍຄືມັນແວປະເພດທີ່ຖືກຂຽນຂື້ນດ້ວຍພາສາ Rust ແຕ່ຕອນນີ້ Microsoft ໄດ້ອອກມາເຄື່ອນໄຫວໃນລະດັບທີ່ເອີ້ນວ່າສຳຄັນ ເພື່ອຊ່ວຍຮັບມືກັບມັນແວຮູບແບບດັ່ງກ່າວແລ້ວ

ຈາກລາຍງານໂດຍເວັບໄຊ Help Net Security ໄດ້ກ່າວເຖິງການທີ່ຫົວໜ້າງານ Threat Intelligence Center ເຊິ່ງເປັນຫົວໜ້າງານດ້ານການຄົ້ນຄວ້າວິໄຈດ້ານໄພໄຊເບີຂອງ Microsoft ໄດ້ປ່ອຍເຄື່ອງມືສຳລັບການວິເຄາະມັນແວທີ່ຂຽນຂື້ນດ້ວຍພາສາ Rust ທີ່ມີຊື່ວ່າ RIFT ເຊິ່ງທີມວິໄຈໄດ້ກ່າວວ່າ ເຄື່ອງມືໃໝ່ນີ້ຈະຊ່ວຍໃຫ້ການວິເຄາະມັນແວດັ່ງກ່າວທີ່ເຄີຍມີຄວາມຍຸ້ງຍາກງ່າຍຂື້ນໄປກວ່າເດີມ ສຳຄັນ ເຄື່ອງມືຊະນິດນີ້ຍັງເປີດໂອກາດໃນການຕໍ່ຍອດໂດຍທີມພັດທະນາອື່ນອີກດ້ວຍ ເນື່ອງຈາກແທນທີ່ຈະເປັນເຄື່ອງມືແບບປິດ (Closed Source) ກັບເປັນການປ່ອຍໃຫ້ໃຊ້ແບບ Open Source ແທນ

ໃນເຊິງເທັກນິກນັ້ນ ມັນແວທີ່ຖືກຂຽນຂື້ນດ້ວຍພາສາ Rust ນັ້ນມີຄວາມຍາກໃນການວິເຄາະສູງຈາກການໃຊ້ການເຊື່ອມໂຍງແບບຄົງທີ່ (Statically Linked) ແລະຝັງ (Embedded) ສ່ວນຂອງ Dependency ທັງໝົດໄວ້ໃນໄຟລ໌ສຳລັບການຮັນ (Executable) ຕົວດຽວ ສົ່ງຜົນໃຫ້ໄຟລ໌ມັນແວນັ້ນມີຂະໜາດໃຫຍ່ກວ່າມັນແວທີ່ຖືກຂຽນຂື້ນດ້ວຍພາສາອື່ນ ແລະມີຟັງຊັນພາຍໃນຫລາຍກວ່າດ້ວຍ ເຮັດໃຫ້ການວິເຄາະເຮັດໄດ້ຍາກຫລາຍຂື້ນ ແລະຊ້າລົງຢ່າງຫລາຍ ເຊິ່ງທີມວິໄຈໄດ້ສົມທຽບວ່າ ມັນແວທີ່ຖືກຂຽນຂື້ນດ້ວຍພາສາ C++ ນັ້ນ ມີຟັງຊັນພຽງແຕ່ 100 ໂຕ ແລະມີຂະໜາດພຽງ 20KB ຂະນະທີ່ມັນແວທີ່ຂຽນດ້ວຍພາສາ Rust ນັ້ນ ມີຟັງຊັນຫລາຍເຖິງ 10,000 ໂຕ ແລະມີຂະໜາດໃຫຍ່ເຖິງ 3MB

RIFT ເຮັດວຽກຢ່າງໃດ?

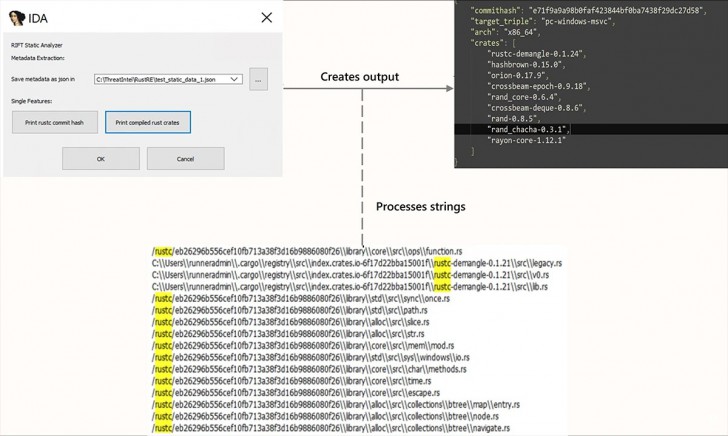

ສຳລັບເຄື່ອງມືວິເຄາະມັນແວ RIFT ນັ້ນບໍ່ແມ່ນເຄື່ອງມືທີ່ບັນຈຸແບບສຳເລັດຮູບໃນເຄື່ອງມືດຽວແບບ Windows Defender ແຕ່ເປັນເຄື່ອງມືຍ່ອຍໆ ທີ່ມີອົງປະກອບ 3 ສ່ວນ:

Static Analyzer ເປັນ IDA Pro Plug-in ສຳລັບການອ່ານໄຟລ໌ສຳລັບຮັນມັນແວ (Binary) ເພື່ອຊອກຫາຂໍ້ມູນ Metadata, ຮຸ່ນຂອງ Rust Compiler ທີ່ມັນແວໃຊ້ງານ, ແພັດຟອມເປົ້າໝາຍ, Dependency ທີ່ຢູ່ພາຍໃນໄຟລ໌ ແລ້ວບັນທຶກເປັນໄຟລ໌ JSON

Generator ເປັນສຄິບ Python ທີ່ໃຊ້ໃນການຄົ້ນຫາ ແລະດາວໂຫລດ Compiler ແລະ Library ທີ່ເໝາະສົມເພື່ອສ້າງ FLIRT (Fast Library Identification and Recognition Technology ຫລື ເທັກໂນໂລຢີໃນການກວດ Library ເຊິ່ງໃຊ້ໃນການກວດຫາຟັງຊັນພາຍໃນໄຟລ໌) Signature ແລະວິເຄາະດ້ວຍວິທີ Binary Diffing

Diff Applier ເປັນ IDA Pro Plug-in ອີກຕົວໜຶ່ງທີ່ເຮັດໜ້າທີ່ໃນການອ່ານຄ່າ Diff ຈາກການເຮັດ Binary Diffing ແລະຄ່າ FLIRT Signatures ທີ່ເກີດຂື້ນຈາກຂັ້ນຕອນກ່ອນ ພ້ອມສ້າງຄຳອະທິບາຍປະກອບ (Annotations) ພາຍໃນ IDA ເຮັດໃຫ້ນັກວິເຄາະສາມາດກວດຫາຟັງຊັນໄດ້

ຈະເຫັນໄດ້ວ່າ ລະບົບການວິເຄາະ ແລະກວດຈັບຂອງເຄື່ອງມືຕົວນີ້ຈະໃຊ້ເທັກນິກ 2 ຮູບແບບເຂົ້າດ້ວຍກັນ ຄື:

FLIRT Signature ເຊິ່ງເປັນເທັກນິກໃນການຄົ້ນຫາ ແລະລະບຸ Library ພ້ອມກັບຟັງຊັນຂອງ Library ພາຍໃນໄຟລ໌ສຳລັບການຮັນ (Binary) ທີ່ໄວ ແລະໜ້າເຊື່ອຖື ຍັງມີຜົນບວກຫຼອກ (False Positive) ທີ່ໜ້ອຍອີກດ້ວຍ ແຕ່ໂຄດທີ່ຢູ່ໃນມັນແວຕ້ອງມີຄວາມຄ້າຍຄືກັບ Library ຕົ້ນສະບັບເທົ່ານັ້ນຈຶ່ງຈະຊອກຫາໄດ້

Binary Diffing ຈະໃຊ້ວິທີການປຽບທຽບ Rust Libraries ກັບ Libraries ຕ່າງໆ ທີ່ຢູ່ໃນມັນແວເພື່ອຊອກຫາ Library ທີ່ມີຄວາມຄ້າຍຄືກັນ ໂດຍວິທີການນີ້ຈະມີຄວາມຍືດຫຍຸ່ນຫລາຍກວ່າ ແຕ່ໃຊ້ເວລາວິເຄາະທີ່ຍາວນານກວ່າ ໂດຍອາດໃຊ້ເວລາຫລາຍຊົ່ວໂມງ

ເຊິ່ງເຄື່ອງມືນັ້ນຈະໃຊ້ວິທີການແບບ FLIRT Signatures ເພື່ອວິເຄາະໃນຂັ້ນທຳອິດກ່ອນ ຈາກນັ້ນຈຶ່ງໃຊ້ Binary Diffing ເພື່ອຊອກຫາສິ່ງທີ່ອາດພາດ ແລ້ວຈຶ່ງສະຫລຸບຜົນທັງໝົດໄປຫາ IDA Pro ເພື່ອໃຫ້ນັກວິເຄາະເຂົ້າມາອ່ານຜົນຕໍ່ໄປ

ໃນການທົດສອບກັບແຣນຊົມແວ RALord ພົບວ່າເຄື່ອງມືສາມາດລະບຸຟັງຊັນຫລັກໆ ທີ່ຢູ່ພາຍໃນໄດ້ຢ່າງຖືກຕ້ອງ ເຫລືອແຕ່ໂຄດທີ່ຫລົງເຫລືອຢູ່ພຽງໜ້ອຍທີ່ຕ້ອງເຂົ້າກວດເບິ່ງອີກຂັ້ນໜຶ່ງ ຂະນະທີ່ເມື່ອທົດສອບກັບມັນແວປະເພດປະຕູຫລັງລະບົບ (Backdoor) SPICA ພົບວ່າເຄື່ອງມືວິເຄາະທັງ 2 ຮູບແບບສາມາດເຮັດວຽກຮ່ວມກັນເພື່ອເຕີມຂໍ້ມູນທີ່ຂາດໄດ້ຢ່າງສົມບູນ

ສຳລັບເຄື່ອງມື RIFT ນັ້ນຕ້ອງໃຊ້ງານຮ່ວມກັບເຄື່ອງມືຫລັກຄື IDA Pro ໂດຍທີມວິໄຈຂອງແຫລ່ງຂ່າວໄດ້ທົດສອບໃນ IDA Pro ເວີຊັນ 9 ຂື້ນໄປ ໃນລະບົບ Windows 10 ຮຸ່ນ 64 Bit ພົບວ່າສາມາດເຮັດວຽກໄດ້ດີບໍ່ມີຕິດຂັດ ໂດຍຜູ້ທີ່ສົນໃຈສາມາດດາວໂຫລດໄປທົດລອງໃຊ້ໄດ້ຈາກ GitHub

ສະແດງຄຳຄິດເຫັນ

ອັດຕາແລກປ່ຽນ

ສະກຸນເງິນ | ຊື້ | ຂາຍ |

|---|---|---|

USD | 21,526 | 21,803 |

THB | 662.81 | 673.41 |

EUR | 24,425 | 24,914 |

CNY | 2,956 | 3,015 |

ລາຄານ້ຳມັນ

ຊະນິດນ້ຳມັນ | ລາຄາ |

|---|---|

| 28,650 |

| 23,990 |

| 19,320 |

ລາຄາຄຳ

ປະເພດ | ລາຄາຊື້ | ລາຄາຂາຍ |

|---|---|---|

| 42,720,000 | 43,250,000 |

| 42,370,000 | 43,359,000 |